Обзор RB951G-2HnD

В студии сегодня легендарный Mikrotik RB951G-2HnD. Данная модель, является усовершенствованной RB951Ui-2Hnd. Это, по сути, один и тот же девайс, только с одним отличаем, вместо чипа коммутации Atheros8227 установлен Atheros8337. Помимо канальной скорости в 1Gb/s, мы ещё получаем дополнительные фишки на аппаратном уровне, а именно:

- RX limit;

- Host table 2048 вместо 1024;

- Rule table в 92 правила;

- По количеству vlan все стандартно – 4096.

Годами проверенный процессор Atheros AR9344 частотой в 600 Mhz и ОЗУ 128MB DDR2.

Давайте взглянем на блог диаграмму:

Имеем 5 гигабитных портов, MIMO 2×2, ОЗУ, флешку, USB порт, индикатор, сигнализатор и в середине схемы ЦП. Скорость между свитч чипом и ЦП – 1Gb/s – имейте в виду, когда надумаете роутить трафик между портами или если захотите создать AP в связке с беспроводной карточкой и ethernet портом. В этом случае у вас все будет работать на скорости ЦП. Достаточно мощный роутер для Home office. Перейдём к настройке.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Часто задаваемые вопросы по теме статьи (FAQ)

Подходит ли Микротик для домашнего использования?

Я считаю, что Микротик стоит использовать только тем, кто может его самостоятельно настроить. Если вы не системный администратор, не разбираетесь в сетевых технологиях, лучше поставить какой-то роутер попроще. Я сталкивался с ситуациями, когда пользователь обращается к провайдеру с проблемами доступа в интернет. И когда он говорит провайдеру, что у него устройство Микротик, тех. поддержка провайдера отвечает, что мы не можем помочь с таким устройством. Разбирайтесь сами.

Какую ветку прошивки вы рекомендуете использовать?

Если вас не интересуют нововведения, которые появляются в новых версиях прошивки, я рекомендую использовать ветку long-term. Это самая стабильная версия, куда оперативно вносятся все обновления безопасности.

Можно ли запитать устройства Mikrotik через стандартный poe адаптер 802.3af?

Нет, у Mikrotik свой стандарт poe адаптеров, которые подходят только для устройств этой же фирмы. Он отличается от промышленного стандарта 802.3af, поэтому необходимо приобретать фирменные poe адаптеры Mikrotik.

Из-за чего часто возникают проблемы со связью у устройств компании Apple и роутеров Mikrotik?

Корень проблемы подключения apple устройств, в частности iphone, к микротикам кроется в механизме обновления dhcp leases в режиме сна. Когда iphone или другое устройство apple «засыпает», оно не может корректно обновить dhcp аренду, поэтому при выходе из режима сна wifi сеть бывает недоступна. Частичное решение этой проблемы — делать большой интервал обновления dhcp аренды — несколько часов или суток.

Обновление прошивки

После очистки настроек я рекомендую сразу выполнить обновление прошивки роутера Mikrotik. Для этого идем в раздел Download официального сайта и скачиваем нужный файл. В данном случае это платформа mipsbe, пакет для загрузки Main package. Загружаем его на компьютер и подключаемся к роутеру с помощью winbox. Выбираем слева раздел Files. Затем открываем рядом два окна — один с файлом прошивки, второй с winbox и перетаскиваем мышкой файл из папки в winbox в список файлов.

Дожидаемся окончания загрузки прошивки и перезагружаем микротик через раздел меню System -> Reboot. Прошивка обновится во время загрузки роутера. Подождать придется минуты 3. Поле этого снова подключаемся к устройству. После обновления прошивки, нужно обновить загрузчик. Делается это в пункте меню System — RouterBoard. Заходите туда, проверяете строки Current Firmware и Upgrade Firmware. Если они отличаются, то жмете кнопку Upgrade. Если одинаковые, то можно ничего не делать. Изменения вступят в силу после перезагрузки.

Проверить версию установленной прошивки можно в разделе System — Packages.

В моем случае версия прошивки — 6.43.4. В будущем, когда на роутере будет настроен интернет, обновляться можно автоматически в этом разделе, нажимая на Check For Updates.

Прошивку обновили, можно приступать к настройке.

Настройка доступа в интернет WAN

Нам известно, что провайдер подаёт услугу по протоколу PPoE и подключён в ether1. С нашей стороны нужно настроить клиента. Но сначала, подпишем интерфейсы. Именно подпишем, а не изменим их название. Открываем вкладку Interfaces. Выделяем первый интерфейс и ставим комментарий.

Т.к. все оставшиеся интерфейсы будут объединены в bridge локальной сети, то зададим комментарий LAN только на ether2.

Теперь, наглядно понятно, кто куда относится. Создадим PPoE для выхода в интернет. Нажимаем на синий плюс, выбираем PPoE Client.

На основной вкладке задаём имя и интерфейс, с которого будет подключение.

В Dial Out задаём логин пароль в соответствующих полях. Default Route Distance не трогаем, если не хотим изменить метрику маршрута «последней надежды». Service и AC Name меняем только в том случае, если хотим всегда подключаться к определённому серверу. Применяем настройки. Статус должен быть Connected.

На вкладке статус видим полученный адрес — Local Address, количество разрывов — Link Downs, время жизни подключения – Uptime, а также Active Service Name и Active AC Name – это те параметры, которые можно жёстко указать в Dial Out, тогда девайс будет подключаться только к этому серверу.

Проверим корректность маршрутов IP – Routes. Маршрут выхода в интернет получил именно ту метрику, какую задали в свойствах клиентского подключения.

Почему у одной метрики значение 1, а у другой 2? Дело в том, что локально заданные адреса, будут всегда иметь наивысший приоритет 0 над другими.

Настройка WiFi

Девайс имеет одну физическую карточку и будет выступать в качестве точки доступа. Ранее мы добавили wlan1 в основной бридж. С чего начинается настройка wifi? Правильно, с Security Profiles, открываем и создаём новый.

После сохранения, открываем свойства адаптера и включаем Advanced Mode.

Задаём параметры:

- Режим работы – точка доступа;

- Протоколы – G и N;

- Частота;

- Название сети;

- Протокол беспроводной сети;

- Созданный на прошлом шаге профиль безопасности;

- Режим частоты;

- Страна.

В принципе, предпоследний пункт выбирать не нужно. Его выбирают если хотят юзать не стандартные частоты для страны. Самая последняя галочка должна быть установлена. Если она отсутствует, то ни одно устройство не сможет подключиться к сети, если его нет в Access List.

Пару слов о WPS Mode. Режим Push button сработает если на девайсе есть физическая кнопка, если ее нет, то выбираем virtual push button only. Так же можно отключить функционал.

Проверим, все ли антенны включены, применим настройки и включим адаптер.

Расширенные настройки безопасности

Чтобы защитить роутер от нежелательной прослушки, отключим ненужные сервисы и трафик, который шлет девайс, пытая всех вокруг уведомить своим присутствием. Сперва отключим не нужные службы и немного кастомизируем их. Переходим в IP – Services. Видим список активных служб. Отключаем то, что не собираемся использовать.

И изменим дефолтные значения двойным кликом по каждому. Порты Winbox и SSH я изменил на не стандартные, а на веб-интерфейс разрешил ходить только с локальной сети – это первый контур безопасности для www.

Далее отключим аналог CDP на Mirkotik. Тот самый трафик, который выдаёт наш роутер. Скажем что можно слать его, только в интерфейс лист LAN созданный ранее.

Далее открываем MAC Server. Разрешаем подключаться по MAC Winbox и MAC Telnet только с листа LAN, а MAC Ping запрещаем вовсе.

Теперь мы спрятали роутер от чужих глаз. Но на этом не все. Нужно сделать дополнительный контур безопасности.

Часто задаваемые вопросы (FAQ)

- Какая комплектация MikroTik RB951Ui-2HnD?

- Как вернуть старую версию прошивки у MikroTik RB951Ui-2HnD?

- Не могу разобраться с инструкцией ( manual-mikrotik-rb951ui-2hnd.zip), ошибка обновления, как бороться с этой проблемой?

- Помогите, как ограничить скорость на порту в MikroTik RB951Ui-2HnD?

- Погуглил все модели Микротик, перечитал отзывы, но всё равно не могу определиться. Какой бюджетный коммутатор выбрать для небольшого офиса?

- Как устранить самопроизвольные ребуты?

- Нужно отремонтировать разъем питания MikroTik RB951Ui-2HnD, ищу адекватный сервис во Владивостоке. Цена ремонта?

- Как обновить прошивку до последней версии?

- Не могу найти драйвера для MikroTik RB951Ui-2HnD ( rb951ui-2hnd_smartdriver.zip)

Базовая настройка Firewall

Ранее мы оптимизировали отправку служебного трафика и порты для служб, но этого недостаточно для базовой защиты девайса. Мы не будем погружаться в тонкости фильтрации, просто покажу самый обычный фаерволл.

Вся настройка у rb951g 2hnd находится в Filter Rules. Порядок следования правил имеет значение, чем меньше цифра, тем выше приоритет. Рекомендуется более узкие правила ставить выше общих. Данная конфигурация разрешает новые входящие соединения для изменённых портов SSH, Winbox, DNS и HTTP трафик из локальной сети (второй контур безопасности), устоявшиеся и связанные соединения, ну и в конце, мы убиваем весь входящий трафик. Т.е. если входящий трафик не соответствует ни одному из правил, то убить пакет.

Правило для пересылки очень простое – форвардим весь трафик через FastTrack. Это полезная фича, которая позволяет пересылать пакеты не по всей цепочке Packetflow Diagram, что в совокупности ускоряет обмен данными и разгружает девайс. В Mangle появятся соответствующие правила маркировки.

Вышеописанную логику можно применить следующими командами:

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Описание Mikrotik RB951G-2HnD

Вот он, герой сегодняшней статьи — Mikrotik RB951G-2HnD. Его описание, отзывы и стоимость можно быстро проверить на Яндекс.Маркете. По количеству отзывов уже можно сделать вывод об определенной популярности этого роутера.

Внешний вид устройства.

Важной особенностью этого роутера, которой лично я активно пользуюсь, является возможность запитать его с помощью специального poe адаптера

На изображении он справа. Берется стандартный блок питания от роутера и poe адаптер. Блок питания подключается к адаптеру, а от адаптера уже идет патч корд в первый порт routerboard. Маршрутизатор можно повесить на стену в любое место, нет необходимости привязываться к розетке. Сразу отмечу, что запитать роутер можно только poe адаптером микротика. У него другой стандарт и привычные poe свитчи 802.3af не подойдут.

Существует похожая модель RB951Ui-2HnD. Она отличается от описываемой мной только тем, что у нее 100Mb порт, а у RB951G-2HnD 1Gb. Если для вас эти отличия не принципиальны, то можете покупать более дешевую модель. В остальном они идентичны.

Будем потихонечку двигаться дальше. Как проще всего настроить микротик? Я для этого использую стандартную утилиту winbox. Можно пользоваться и web интерфейсом, но лично мне намного удобнее winbox. Так что для продолжения настройки скачивайте ее на компьютер.

Настройка интернета в микротик

Сейчас самое время подключиться к провайдеру и настроить интернет. Тут трудно охватить все возможные варианты подключения. Их может быть много. Я рассмотрю два самых популярных способа:

- Вы получаете настройки от провайдера автоматически по dhcp.

- Провайдер дал вам готовые настройки и вы их вводите вручную.

Как я уже писал ранее, для подключения к провайдеру мы будем использовать 5-й порт. Подключайте провод провайдера.

Для получения настроек по dhcp переходите в winbox в раздел IP -> DHCP Client и жмите плюсик. Выбираете интерфейс ether5 и жмете ОК.

Если вы все сделали правильно, то увидите, какой IP адрес получили. В разделе IP -> Addresses будет информация о настройках.

Рассмотрим вариант, когда провайдер выдал все настройки и вам нужно самим их задать. Будем считать, что наши настройки интернета следующие:

| IP адрес | 192.168.1.104 |

| Маска | 255.255.255.0 |

| Шлюз | 192.168.1.1 |

| DNS | 192.168.1.1 |

Сначала укажем IP адрес. Делаем все то же самое, что и в предыдущем пункте при настройке статического IP. Только теперь вместо интерфейса bridge1 указываем ether5 и вводим соответствующий адрес — 192.168.1.104/24. Тут мы сразу указали и адрес и маску подсети.

Дальше нам нужно установить шлюз по-умолчанию. Без этого обязательного шага интернет не заработает. Идем в раздел IP -> Routes и жмем плюсик для добавления шлюза по-умолчанию. В Dst. Address оставляем как есть 0.0.0.0/0, а в поле Gateway вписываем шлюз провайдера и жмем ОК.

Уже сейчас интернет должен заработать, но без указания DNS сервера обращаться можно только по прямым ip адресам. Например можно пропинговать ip адрес серверов гугла. Открываем New Terminal и проверяем.

Теперь установим DNS сервер. Для этого идем в IP -> DNS, в поле Servers вводим адрес dns сервера провайдера. Если у вас их два, то нажав на треугольничек, направленной вершиной вниз, вы можете ввести еще одно значение. Обязательно ставите галочку напротив Allow Remote Requests.

Если у вас внешний IP адрес и вы разрешили удаленные DNS запросы, обязательно выполните настройку firewall и заблокируйте все входящие соединения. Если этого не сделать, то ваш роутер может стать жертвой поддельных dns запросов, которые используют для ddos атак.

На этом все, мы полностью установили настройки интернета провайдера. Можно проверить и пропинговать привычный адрес сайта.

На самом маршрутизаторе уже есть выход в интернет. На нам нужно его настроить для пользователей. Для этого продолжаем настройку mikrotik.

Настройка времени

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

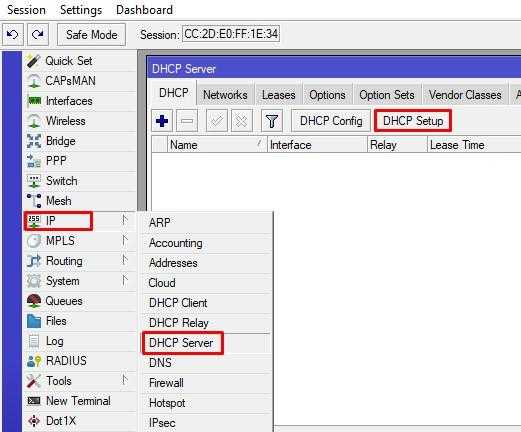

Настройка DHCP Server

К счастью, есть DHCP Setup, который запустит довольно удобный мастер настройки DHCP сервера.

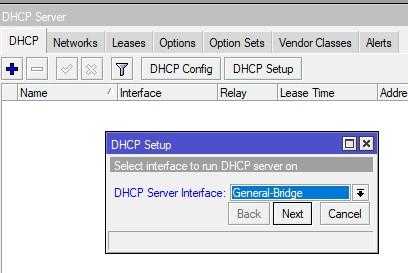

Выбираем интерфейс, на котором будет работать служба.

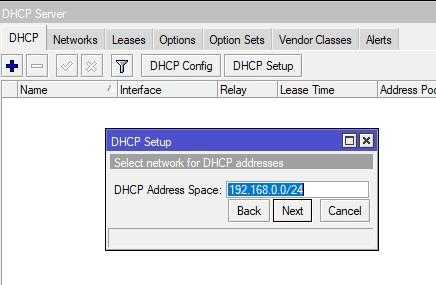

Мастер автоматически определит необходимую подсеть. Он ориентируется на заданный адрес и маску подсети выбранного интерфейса. Если у вас более одного адреса, мастер может сработать не корректно.

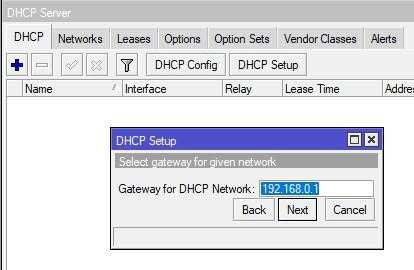

Далее зададим шлюз для данной сети.

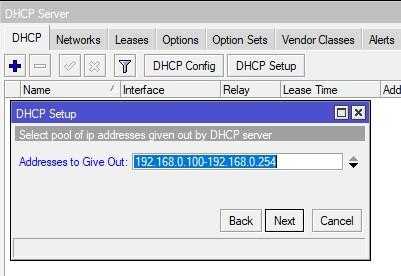

Указываем выдаваемый пул.

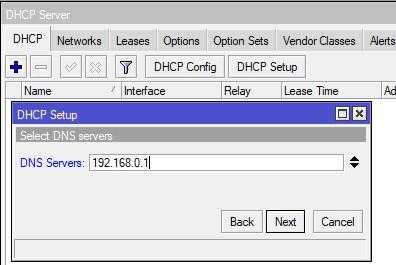

Какой DNS сервер раздавать. Можно указать несколько. Я предпочитаю указывать адрес шлюза.

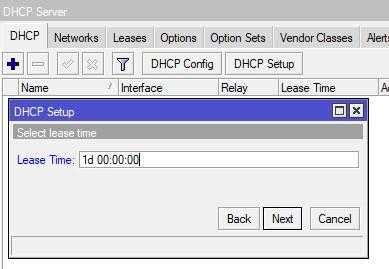

Последний этап, время жизни аренды. Предпочитаю менять с 10 минут до 1 дня. В случае, если нужно узнать, когда подключалось устройство к сети, поможет данный счётчик в таблице выданных адресов.

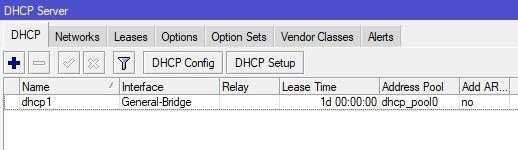

В таблице серверов мы видим сервер с именем dhcp1 на интерфейсе General-Bridge, время аренды 1 день и имя пула dhcp_pool0. Вы можете изменить имена пула и сервера для удобства администрирования в IP – Pool и щелкнув 2 раза по имени инстанса.

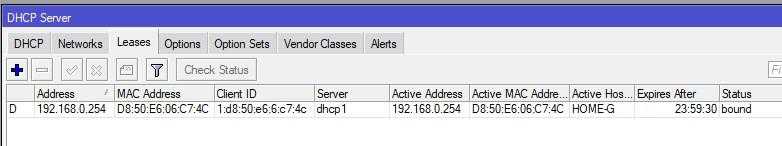

Перейдя на вкладку аренды, мы увидим устройство, которое 30 секунд назад получило адрес.

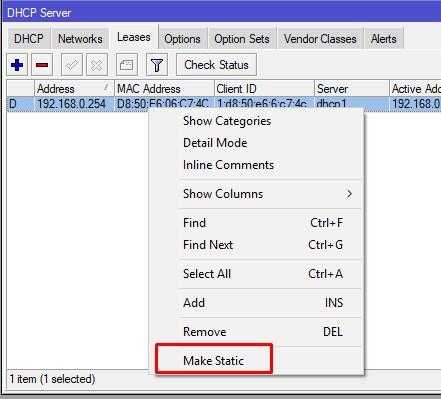

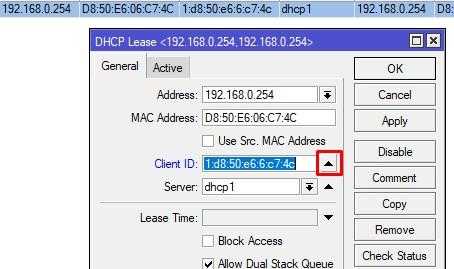

Зарезервировать адрес можно нажав ПКМ – Make Static.

Другие модели MikroTik

MikroTik R11e-2HnDMikroTik R11e-2HPnDMikroTik R11e-5HnDMikroTik R52MikroTik R52HMikroTik R52HnMikroTik R5SHPnMikroTik SEXTANTMikroTik SXT 5HnDMikroTik SXT 5HPnDMikroTik Groove 2HnMikroTik Groove 5HnMikroTik Groove A-5HnMikroTik GrooveA 52HPnMikroTik Metal2SHPnMikroTik OmniTIK U-5HnDMikroTik RB2011UAS-2HnD-INMikroTik RB33AHPO2HnMikroTik RB411AHPOMikroTik RB411AHPOHMikroTik RB411AHPOHnMikroTik RB411AHPONMikroTik RB411POMikroTik RB411POHMikroTik RB411POHnMikroTik RB411PONMikroTik RB411UPOMikroTik RB411UPOHMikroTik RB411UPOHnMikroTik RB411UPONMikroTik RB433AHPO2MikroTik RB433AHPO2HMikroTik RB433AHPO2NMikroTik RB433AHPO3MikroTik RB433AHPO3HMikroTik RB433PO2HMikroTik RB433PO2HnMikroTik RB433PO2NMikroTik RB433PO3MikroTik RB433PO3HMikroTik RB711APOMikroTik RB711PIRMikroTik RB711POMikroTik RB751U-2HnDMikroTik RB951-2nMikroTik RIC519MikroTik RIC519CMikroTik RIC519CHMikroTik RICM519CHnMikroTik RICM519CNMikroTik SXT Lite2MikroTik SXT Lite5MikroTik UPA-5HnDMikroTik RBQRTG-2SHPnDMikroTik SXT G-2HnDMikroTik SXT G-5HnDMikroTik SXT G-5HPnD HGMikroTik RB800POMikroTik RB800PO2MikroTik RB800PO2HMikroTik RB800PO2HnMikroTik RB800PO2NMikroTik RB800PO3MikroTik RB800PO3HMikroTik RB800PO4MikroTik RB800PO4HMikroTik RB800POHMikroTik RB800POHnMikroTik RB800PONMikroTik RB912UAG-2HPnD-OUTMikroTik RB912UAG-5HPnD-OUTMikroTik RB951G-2HnDMikroTik RBSXTG-5HPnD-SAr2MikroTik SEXTANT-G 5HnD

Характеристики

| Основные характеристики | |

| Производитель | MikroTik |

| Серия | RouterBOARD |

| Модель | 951G 2HnD |

| Тип оборудования | Точка доступанайти похожее Wi-Fi оборудование |

| Характеристики WiFi | |

| Стандарты Wi-Fi | WiFi N (b/g/n) |

| Частота беспроводной связи | 2.4 ГГц |

| Бесшовный роуминг | CAPsMAN |

| Режимы, беспроводные сети | Bridge — Point to Point, Point to Multi-Point, WISP repeater, AP, CPE client |

| Схемы обеспечения безопасности передачи данных | WPA2; WPA |

| Централизованное управление точками доступа | Возможно, поддержка централизованного управления через CAPsMAN, поддержка Wireless client roamingоборудование для кластеризации |

| Порты USB | |

| USB порты | 1 x USB (для подключения совместимого 3G модема) |

| Конфигурация | |

| Процессор | Atheros AR9344 600 МГц (1 ядро) |

| Память | 128 Мб DDR2 |

| Операционная система | RouterOS, уровень лицензии 4 |

| Управление | Веб-интерфейс, SNMP (Simple Network Management Protocol), Telnet |

| Характеристики антенн | |

| Усиление антенны | 2.5 dBi |

| Поддержка MIMO | MIMO |

| Беспроводной сигнал и приемопередатчики | |

| Мощность передатчика (802.11n) | 23 dBm |

| Мощность передатчика (802.11g) | 25 dBm |

| Чувствительность приемника (802.11n) | -78 dBm |

| Чувствительность приемника (802.11g) | -80 dBm |

| Безопасность | |

| Брандмауэр (Firewall) | NAT (Network Address Translation), Оповещение об атаке по e-mail, Родительский контроль, Фильтрация по IP, Фильтрация по номеру порта |

| Access Control List | Поддерживается |

| Подключение к интернету | |

| Поддержка 3G/4G(LTE) | с поддержкой 3G/4G модемов (см. список совместимости от производителя)подходящие USB модемы |

| Сетевые характеристики | |

| Защищенные VPN-протоколы | PPTP, PPPoE, L2TP, IPSec |

| Соответствие стандартам | 802.1p (QoS), 802.1Q (VLAN) |

| QoS | Поддерживается, IEEE 802.1p |

| Поддержка WMM (Wi-Fi Multimedia) | Поддерживается |

| VLAN | Поддерживается, IEEE 802.1Q |

| DHCP-сервер | Есть |

| Особенности корпуса | |

| Корпус | Пластик |

| Цвета, использованные в оформлении | Белый |

| Индикаторы | Activity, LAN, Power |

| Кнопки | Reset |

| Варианты крепления | Крепление к стене |

| Рабочая температура | -20 ~ 50 °C |

| Питание | |

| PoE | Поддерживается в соответствии с Passive PoE (9~30 В на входе) |

| Питание | От электросети, PoE (Power over Ethernet)коммутаторы PoE и PoE-инжекторы |

| Блок питания | Внешний, в комплектеблок питания |

| Потребление энергии | 7 Вт |

| Комплект поставки и опции | |

| Комплект поставки | Блок питаниякомплект №1 |

| Интерфейс, разъемы и выходы | |

| Гигабитные порты | 5 портов 10/100/1000 Мбит/сек, 1 из них PoE PSE |

| Логистика | |

| Размеры (ширина x высота x глубина) | 138 x 29 x 113 мм |

| Вес | 0.232 кг |

| Размеры упаковки (измерено в НИКСе) | 19.8 x 14.3 x 4.3 см |

| Вес брутто (измерено в НИКСе) | 0.391 кг |

Резервная копия конфигурации и устройства

Делаем правильный бэкап. Мы можем сделать 2 вида бэкапа. Первый – экспорт конфигурации, второй – полный слепок устройства. Разница между первым и втором – экспорт можно загрузить в любой девайс, второй – только на этот же самый роутер.

Сделаем выгрузку через консоль с помощью команды export file=BK-Export

В файлах появится выгрузка с типом script. Его можно открыть текстовым редактором.

Здесь же, по кнопке Backup можно создать полный слепок, обязательно задаем пароль.

Оба файла копируем на ПК или внешний диск и удаляем с устройства. Хранить бэкапы на устройстве – плохая идея! Да статья конечно получилась длинна но в ней мы затронули все аспекты по настройке mikrotik rb951g 2hnd, привели его характеристики, прошивку и все что нужно знать когда вы берете его в руки.

Удачных конфигураций.

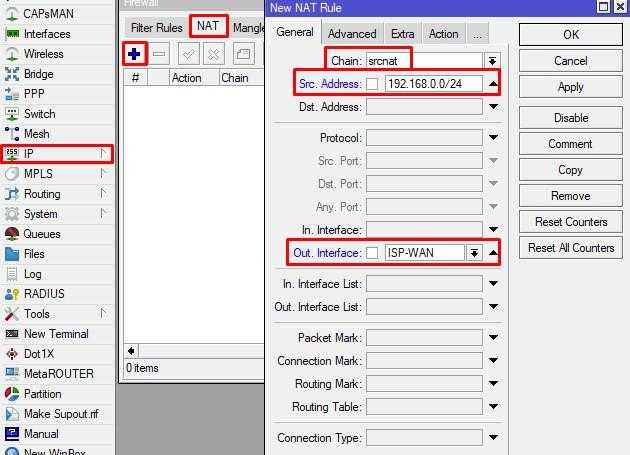

NAT

Заветная кнопка, которая выпускает пользователей в интернет IP – Firewall – NAT. Создаём правило маскардинга:

- Цепочка — src-nat;

- Src. Address – 192.168.0.0/24;

- Out. Interface – ISP WAN.

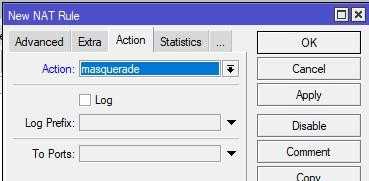

Action – masquerade.

А теперь прочтём правило: если есть пакеты, исходящие с сети 192.168.0.0/24 в неизвестном направлении, то отправляем их через интерфейс ISP-WAN подменяя адрес, который имеется на внешнем интерфейсе.

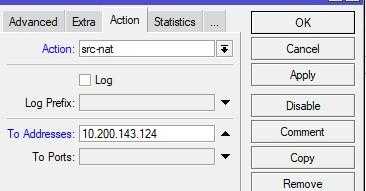

Если у вас статический адрес от провайдера, то вы можете оптимизировать нагрузку использовав вместо masquerade – src-nat указав внешний IP, в моем случае это 10.200.143.124.

Отличие masquerade от src-nat не только в этом. Когда Mikrotik пропускает новое соединение через себя, он проверяет, какой адрес задан на Out Interface, берет самый младший, подставляет его и отправляет наружу. И так с каждым новым соединением. Помимо этого, если у вас дёрнется WAN интерфейс и стоит masquerade, то все соединения с Connection Tracker удалятся, т.е. все сессии будут закрыты, и пользователь сразу это заметит. В случае src-nat вы можете регулировать какой адрес подставлять, если их несколько, и не разрывает соединения в случае кратковременного падения WAN.

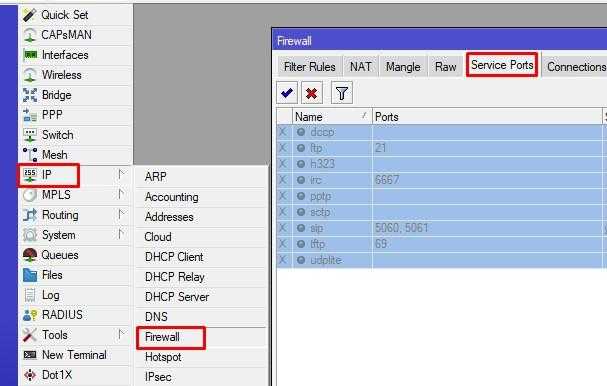

Если вы в процессе траблшутинга не хотите в дампе видеть не понятный трафик, то рекомендую отключать всяческие хелперы. По опыту работы замечались проблемы с голосом, проходящим через NAT.

Настройка openvpn server в микротик

В настройке openvpn сервера на mikrotik нет ничего сложного, кроме нюанса с сертификатами. Тому, кто с ними никогда не работал, может показаться все слишком замороченным. К тому же в самом микротике нет никаких средств для создания сертификатов сервера и клиента. Необходимо использовать сторонние утилиты. Если у вас есть linux машина, можете воспользоваться моей инструкцией по созданию сертификатов для openvpn на linux.

Выполняем установку от имени администратора и указываем в процессе компонент под названием EasyRSA 2 Certificate Management Scripts.

Идем в директорию C:Program FilesOpenVPN. Переносим оттуда папку easy-rsa куда-нибудь в другое место, чтобы не приходилось постоянно спотыкаться об UAC, который не даст спокойно работать в Program files. Я перенес в D:tmpeasy-rsa. Переименовываем файл vars.bat.sample в vars.bat. Открываем его на редактирование и приводим примерно к следующему виду.

Для тех, кто не понял, это просто переменные, которые я указал под свои нужды. Там писать можно все, что угодно, не принципиально для нашей задачи. Можно вообще ничего не менять, а оставить как есть. Создаем в директории папку keys. Далее запускаем командную строку от администратора и перемещаемся в указанную директорию D:tmpeasy-rsa.

Далее в командной строке пишем vars и жмем enter. Этим мы загрузим переменные из файла vars.bat, потом вводим clean-all. Дальше генерируем Root CA командой — build-ca.

Отвечаем на задаваемые вопросы и завершаем создание корневого сертификата. Он появится в папке D:tmpeasy-rsakeys. Дальше создаем сертификат openvpn сервера командой — build-key-server имя_сервера.

Теперь сгенерируем сертификат для клиента. У меня только один клиент в виде удаленного микротика. Вы создаете ровно столько, сколько вам нужно. Используем команду build-key имя_сертификата.

С созданием сертификатов закончили. Они у нас все лежат в директории keys. На микротик, который будет выступать в качестве openvpn сервера, нужно передать файлы:

- ca.crt

- ovpnserver.crt

- ovpnserver.key

Импортируем сертификаты из добавленных файлов. Идем в System -> Certificates и импортируем сначала ca.crt, потом ovpnserver.crt и ovpnserver.key.

Должно получиться примерно так. Теперь приступаем к настройке openvpn сервера в mikrotik. Создадим для него отдельный профиль в PPP -> Profiles.

Все настройки дефолтные. В качестве локального и удаленного адреса использую Ip Pool, который создал в самом начале настройки l2tp. Добавим удаленного пользователя для openvpn в PPP ->Secrets.

Идем в раздел PPP и жмем OVPN Server. Указываем настройки и загруженный ca сертификат.

Далее добавляем по аналогии с остальными vpn серверами OVPN Server Binding и статические маршруты.

На этом настройка openvpn server в микротик завершена. По дефолту будет использоваться протокол шифрования BF-128-CBC. Его можно поменять в свойствах клиента, а список всех поддерживаемых шифров в свойствах vpn сервера.

Для работы указанной настройки openvpn сервера необходимо открыть входящий tcp порт 1194 на фаерволе. Теперь настроим openvpn клиент и протестируем скорость соединения через vpn на основе openvpn.

openvpn client

Для настройки openvpn client на mikrotik, туда нужна передать сертификаты, сгенерированные на предыдущем шаге. Конкретно вот эти файлы:

- m-remote.crt

- m-remote.key

Импортируем, как и на сервере сертификат из этих файлов

Обращаю внимание, что должны быть символы KT напротив имени сертификата

Теперь настраивает openvpn клиента. Идем в PPP и добавляем OVPN Client.

Добавляем статический маршрут для доступа к ресурсам удаленной сети за openvpn сервером.

Все готово. Можно подключаться и тестировать скорость vpn соединения через openvpn.

Получилось в среднем 24 мбит/сек при 100% загрузке процессора. Результат сопоставим с l2tp + ipsec. Немного удивил результат. Я думал, будет хуже, чем l2tp, а на деле то же самое. Мне лично вариант с openvpn в целом нравится больше, хотя из-за ограниченности настроек openvpn в микротике преимущества openvpn трудно реализовать. Напомню, что тестировал с шифрованием BF-128-CBC, то есть blowfish.

Вот результат с AES-128-CBC — 23 мбит/сек, примерно то же самое.

С клиент-серверными реализациями vpn сервера в mikrotik разобрались. Теперь просмотрим на скорость l2-vpn в виде eoip tunnel.

Правильно прошьём до версии RouterOS 6.47.3

Вот тут мы и прибегнем к маленькой хитрости – увеличим мощность wifi адаптера. Ну точнее — снимем ограничения через Netinstall. Дело в том, что с завода выпускаемые устройства для России лочатся по мощности, ну чтобы без проблем их ввозить в страну и продавать. Блокировка подразумевает уменьшение мощности до 100мВт и частот 2400 — 2483,5 МГц. Мы это ограничение снимем и получим 1Ват плюс весь доступный диапазон чипа. Прошиваем через NetInstall, в итоге получаем все, за что заплатили.

После прошивки подключаемся. Видим, что никаких настроек нет – это то, что нам нужно или Blank Config. Обязательно сравниваем версию BIOS и загрузчика в System — RoterBOARD. В моем случае они различаются. Жмём Upgrade и System — Reboot.